DoS-Attacke

Eine Denial of Service (DoS)-Attacke ist eine Attacke auf die Verfügbarkeit der Netzwerkressourcen. DoS-Angriffe belasten den Internetzugang, das Betriebssystem oder die Dienste eines Hosts, beispielsweise HTTP, mit einer größeren Anzahl Anfrage als dieser verarbeiten können, woraufhin reguläre Anfragen nicht oder nur sehr langsam beantwortet werden. Wenn möglich, ist es jedoch wesentlich effizienter, Programmfehler auszunutzen, um eine Fehlerfunktion (wie einen Absturz) der Serversoftware auszulösen, worauf diese auf Anfragen ebenfalls nicht mehr reagiert. Beispiele sind WinNuke, die Land-Attacke, die Teardrop-Attacke oder der Ping of Death.Eine Verbindungsüberflutung ist die einfachste und meistverwendete Art von DoS-Angriffen.

Dos-Attacken können in vielen Wegen eingeleitet werden:

- Übertragungsfehler

- Datenverkehrsumleitung

- DNS-Attacken

- „Verbindungsüberflutungen“

Which types of connection flooding attacks do you know?

Verbindungsüberflutung-Attacken

Es sind viele Connection flooding-Attacken vorhanden:- Echo chargen ( Character Generator Protocol)

- Ping of death

- Smurf attack

- SYN flood

- Teardrop

What is an echo chargen attack?

Echo Chargen Attacke

Eine Echo Chargen Attacke nutzt den Echo-Befehl im Character Generator Protokoll aus. Der Echo-Befehl instruiert den Zielserver, dass dieser eine identische Kopie der erhaltenen Daten zum Quellenserver schickt. Eine Echo Chargen Attack wird von einem bösartigen Angreifer ausgeführt, der einen großen Stream von Echoanfragen schickt an den Zielserver schickt. Wegen des Protokoll wird der Server Echoantworten zurücksenden. Wenn der Angreifer eine größerre Bandbreite besitzt als der Zeilserver, wird das Netzwerk überflutet.

What is the speciality of a ping of death attack?

Ping of Death

Die Ping of Death-Attacke ist sehr ähnlich zu der Echo Chargen Attacke. Jedoch nutzt es den Ping-Befehl aus. Der Angreifer sendet wiederrum zahlreiche Pinganfragen an den Zielserver. Dieser antwortet aufgrund des Protokolls mit vielen Ping-Antworten. Dabei wird die maximale Verbindungskapazität ausgenutzt.

Describe smurf attacks and their impacts?

Smurf Attacke

Eine Smurf-Attacke ist sehr ähnlich zu den Echo Chargen Attacken oder dem Ping of Death. Der Angreifer überhäuft den Server mit einer großen Anzahl an Daten. Im Gegensatz zu den anderen zwei Attacken benötigt der Angreifer keine große Bandbreite, um die Smurf-Attacke erfolgreich durchzuführen. Es sendet eine Pinganfrage zu der IP-Broadcastadresse eines großen Netzwerkes. Jeder Host wird standardmäßig der Ping-Anfrage antworten. Normalerweise würden alle Ping-Antworten wieder an den Angreifer gehen. Bei einer Smurf-Attacke jedoch modifiziert der Angreifer die Ping-Anfrage, sodass die IP-Adresse des Zielservers als Sendedresse eingetragen ist. Deshalb senden die Host des Netzwerkes ihre Ping-Antworten an den Zielserver. Es werden wiederrum die Verbinundskapazität überflutet und legimitierte User können nicht mehr auf die Ressourcen zugreifen.

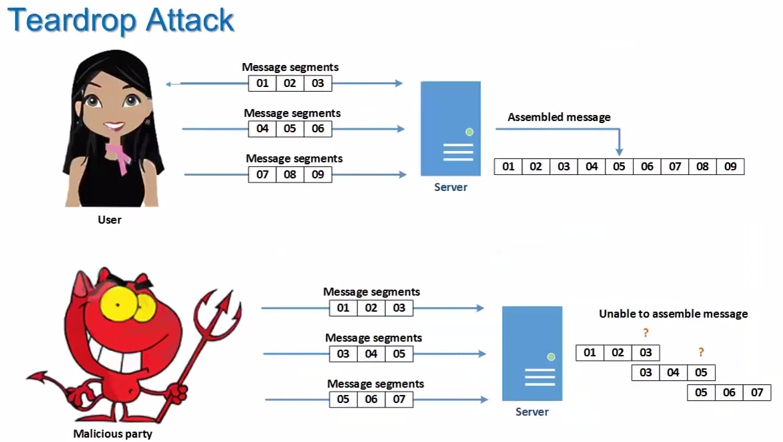

Show in an example how a teardrop attack is carried out.

Teardrop Attacke

Messages der User werden in Segmente mit verschiedenen Längen zerlegt. Diese werden dann unabhängig über das Netzwerk gesendet. Der Server muss diese ungeordneten Segmente halten und sammeln, bis alle angekommen sind. Nachdem wird die komplette Messages wieder zusammengebaut.Bei einer Teardrop-Attacke manipuliert der Angreifer Messages, sodass diese überlappen oder dass diese viele Daten enthalten. Der Zielserver wird durch die manipulierten Segmente verwirrt, da er unfähig die Segmente logisch zusammenzufügen. Wenn der Server nicht für diese Situation ausgelegt worden ist, kann dies zu einem Crash des Servers führen. Legimitierte User können nicht mehr auf die Netzwerkressourcen zugreifen.

Why are DDoS attacks more efficient than DoS attacks?

DDoS Attacken

DDoS-Attacken verwenden mehrere Geräte und Internetverbindungen, die oft global verteilt sind und als Botnet fungieren. Eine DDoS-Attacke ist daher schwerer um zu leiten. Da nicht nur ein Angreifer sondern mehrere vorhanden sind, werden die Ressourcen des Zielservers mit mehreren hundert und tausenden Anfragen von einer Vielzahl von Geräten überflutet.Der Unterschied zwischen einer DDoS- einer DoS-Attacke ist, dass bei ersteren der Zielserver mit hunderten oder sogar tausenden Anfragen überlastet wird. Daher ist sehr viel schwerer für einen Server einer DDoS-Attacke standzuhalten als einer einfacheren DoS-Attacke.

How does an Intrusion Detection System work? What is the difference to an Intrusion Prevention System? Which goals do they have?

Intrusion Detection System

Ein Intrusion Detection System ist ein Gerät, dass Systemaktivitäten überwacht. Dabei wird besonders auf bösartige und verdächtige Events geachtet. Intrusion Detection Systeme versuchen zu entdecken:- Außenstehenden, die in das System einbrechen wollen

- Insider, die versuchen unangemessene Aktionen ausführen wollen

Grundsätzlich gibt es zwei Verfahren zur Einbruchserkennung: den Vergleich mit bekannten Angriffssignaturen und die so genannte statistische Analyse. Die meisten IDS arbeiten mit Filtern und Signaturen, die spezifische Angriffsmuster beschreiben. Der Nachteil dieses Vorgehens ist, dass nur bereits bekannte Angriffe erkannt werden können.

Der komplette Prozess unterteilt sich dabei in drei Schritte. Die Wahrnehmung eines IDS wird durch Sensoren ermöglicht, die Logdaten (HIDS) oder Daten des Netzwerkverkehrs (NIDS) sammeln. Während der Mustererkennung überprüft und verarbeitet das Intrusion Detection System die gesammelten Daten und vergleicht sie mit Signaturen aus der Musterdatenbank. Treffen Ereignisse auf eines der Muster zu, so wird ein „Intrusion Alert“ (Einbruchs-Alarm) ausgelöst. Dieser kann vielfältiger Natur sein. Es kann sich dabei lediglich um eine E-Mail oder SMS handeln, die dem Administrator zugestellt wird oder, je nach Funktionsumfang, eine Sperrung oder Isolierung des vermeintlichen Eindringlings erfolgen.

Andere IDS verwenden heuristische Methoden, um auch bisher unbekannte Angriffe zu erkennen. Ziel ist, nicht nur bereits bekannte Angriffe, sondern auch ähnliche Angriffe oder ein Abweichen von einem Normalzustand zu erkennen.

In der Praxis haben signaturbasierte Systeme mit Abstand die größte Verbreitung. Ein Grund dafür ist, dass ihr Verhalten leichter voraussehbar ist. Ein Hauptproblem beim praktischen Einsatz von IDS ist, dass sie entweder viele falsche Warnungen (falsch positiv) generieren oder einige Angriffe nicht entdecken (Falsch negativ).

Unterschied zu IPS:

Anstatt nur einen Alarm auszulösen, wie ein IDS, ist ein Intrusion Prevention System (kurz IPS) in der Lage, Datenpakete zu verwerfen, die Verbindung zu unterbrechen oder die übertragenen Daten zu ändern. Oft wird hierbei eine Anbindung an ein Firewallsystem genutzt, durch das dann bestimmte durch das IPS definierte Regeln angewandt werden.

Ziele eines Intrusion Detection Systems

Intrusion Detection Systeme haben zwei Hauptziele:

- Alle Angreifer korrekt zu ermitteln

- Falschalarm vermeiden (falsch negativ oder falsch positiv)

- Effektive Systemüberwachung mit minimalen Overhead und Performance-Verschlechterung

Name the differences between host-based and network-based IDSs.

Host-basierte IDS

Vorteile:

- Sehr spezifische Aussagen über den Angriff.

- Kann ein System umfassend überwachen.

- Kann durch einen DoS-Angriff ausgehebelt werden.

- Wenn das System außer Gefecht gesetzt wurde, ist auch das IDS lahmgelegt.

Vorteile:

- Ein Sensor kann ein ganzes Netz überwachen.

- Durch Ausschalten eines Zielsystems ist die Funktion des Sensors nicht gefährdet.

Nachteile:

- Keine lückenlose Überwachung bei Überlastung der Bandbreite des IDS.

- Keine lückenlose Überwachung in geswitchten Netzwerken (nur durch Mirror-Port auf einem Switch).

Name the different modes of operation of an IDS. Which one is most efficient for detecting an attack?

IDS Betriebsmodi

Die Intrusion Detection Systems können nach deren Betriebsmodi eingeteilt werden:- Anomalie-basiert

- IDS erlaubt nur zugelassenes Verhalten

- Benutzt Modelle für akzeptable Benutzeraktivitäten

- Schlägt Alarm bei Erkennung von Abweichungen des Modellverhaltens

- Signatur-basiert

- Hält Ausschau für bekannte Attacken

- Um Attacken zu entdecken, werden bestehende Aktivitäten mit bekannten Signaturattacken verglichen

- Problem: unfähig neue Attacken (unbekannte Signaturen) zu entdecken

- Heuristisch-basiert

- Die IDS konstruiert automatisch ein Modell eines „normalen“ Systemverhaltens

- Aktuelle Aktivitäten werden mit „normalen“ verglichen, um unakzeptable Systemaktivitäten zu identifizieren

- Hybrid

- Diese IDS ist eine Kombination der Anomalie, Signatur und/oder Heuristisch-basierten Ansätzen.

What can be done with the responses of an IDS.

IDS Responses

Eine IDS kann einige verschiedene Typresponses auslösen:- Überwachen der Attacken und sammeln von Daten

- Systeme schützen und vor Ausdehnung schützen

- Einen Menschen warnen

Quelle:

Keine Kommentare:

Kommentar veröffentlichen